过去写过好几篇文章强调信息安全的重要性了,但还是会碰到有朋友来问,信息丢了怎么办、网站被黑了怎么办。

其实等问题出现之后,再想采取什么补救措施就比较难了,毕竟损失已经不可挽回,且也不确定能不能恢复原样。

那今天这篇文章简单分享一个使用转码域名钓鱼的案例,多了解点这方面的信息以防上当。

这是一条今天的新闻消息,主要内容说的是有黑客团队恶意利用知名的开源密码管理器 KeePass 的代码,在其源代码中添加勒索软件。

黑客团队会通过 Brand Bid 付费投放的方式,去推广他们做的代码版本。

那一旦由有用户通过付费广告进到他们的网站,并使用他们提供的有毒版本的软件后,那后续的敏感信息就都泄漏了。

那问题来,这种恶意软件是怎么通过搜索广告的审核机制,并顺利完成付费推广的呢?

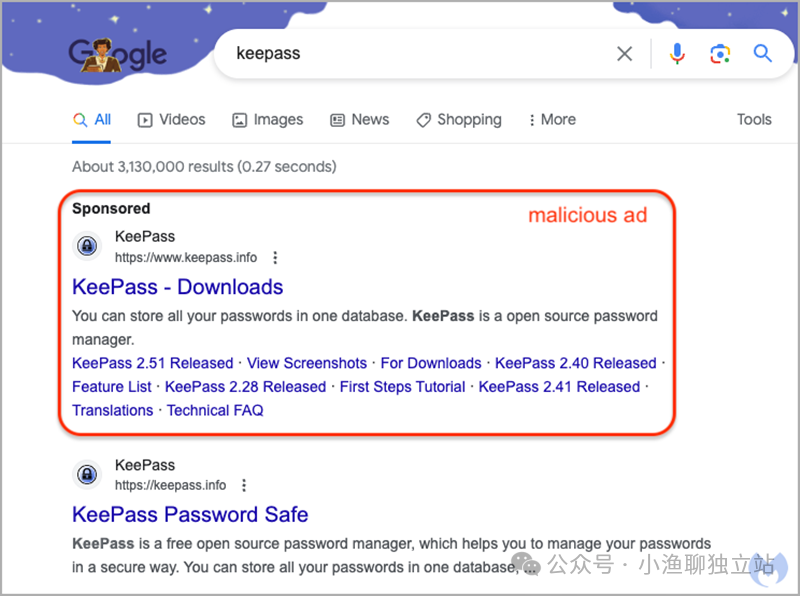

我专门去搜索了一张,这款恶意软件的投放信息截图。上面那个广告便是黑客投放的恶意软件(李鬼),下面那个结果则是官方正版网站。

那现在暂停一分钟,你好好去看看这两个信息的区别。

表面上看,两者的根域名一模一样,几乎做到了以假乱真。如果不具备这块的专业知识,基本就被欺骗过去了(我自己第一眼看也没发现任何异常)。

但是这里就涉及到一个专业的技术小知识,字符的编码方式。

其实上图中的广告,真实的域名地址是 ķeepass.info(注意 k 字符下有个小点点,是拉脱维亚语字母表中的第 17 个字母,并不是你的屏幕脏了)。

而 KeePass 的展示域名则是 keepass.info,两者的唯一区别就是字符 k 的差异。

那为什么上面截图中,两个域名的根路径看起来一模一样?

这里就牵涉到国际化域名编码(Punycode)了,因为这种非标准字符无法在 DNS 系统里直接解析,那 Punycode 系统会将其进行转码。

但是谷歌广告系统则不会对这种域名进行转码,甚至字符 k 下面的那个声调符号都没有显示出来,于是看起来就与真网站的域名并无二异了。

注:事件发酵之后,谷歌广告已经将上面的广告撤掉了。

所以这种转码域名的高级玩法,后续我们就需要多注意了。尤其是我们外贸过程中接触的比较多的邮件,简直就是这种转码域名恶意利用的重灾区。

而且我看了今天由第三方安全机构披露出来的信息,已经有好多款工具被这种转码玩法盯上了。

那不管怎样吧,我们平时在做信息下载或者信息上传的过程中,多留心多验证,数据做定期性的备份,甚至是线上线下多出备份。

文章为作者独立观点,不代表DLZ123立场。如有侵权,请联系我们。( 版权为作者所有,如需转载,请联系作者 )

网站运营至今,离不开小伙伴们的支持。 为了给小伙伴们提供一个互相交流的平台和资源的对接,特地开通了独立站交流群。

群里有不少运营大神,不时会分享一些运营技巧,更有一些资源收藏爱好者不时分享一些优质的学习资料。

现在可以扫码进群,备注【加群】。 ( 群完全免费,不广告不卖课!)

发表评论 取消回复