我觉得防骗这个话题,用再多的笔墨去写都不为过,今天这篇文章继续分享一个稍微高级点邮件诈骗的玩法。

我自己的邮件应用里,每天都看到不少营销与欺诈类的邮件。有些是在垃圾箱,有些是在收件箱。

营销类邮件,稍微扫一眼主题便能判断出来对方是做什么的,那碰到这种类型的邮件直接删除便可以了。

但是有些欺诈类邮件,还真得好好花时间研究下对方的套路,因为伪装的实在有点好。

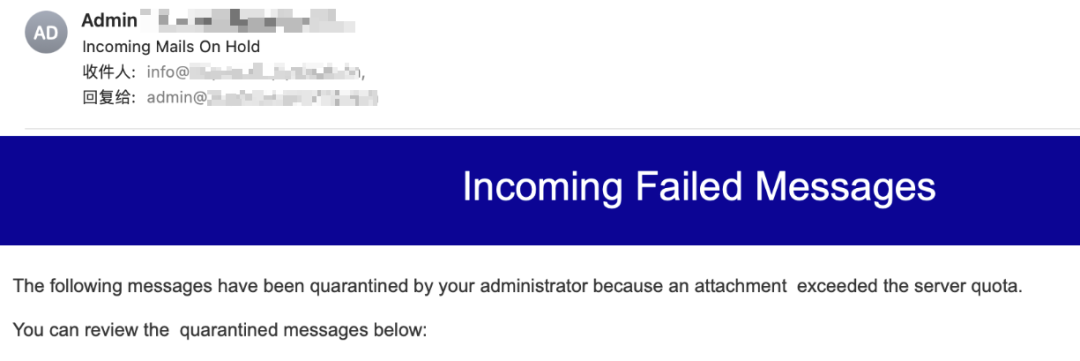

见上面这张截图,朋友下午给我发的一个案例(其中三处打码的地方都是对方网站域名)。

你会发现无论是发件人还是收件人,都是自己的域名邮箱,且没有任何瑕疵。不仔细想想的话还真的以为是自己的邮件系统出了什么问题,然后着急忙慌点击了内容中的附件信息。

其实这种邮件我之前也收到过,当时显示的发件人居然还是 siteground 官方,上面提示我推荐佣金到账,得做进一步信息确认。

当时我是直接在网页打开 siteground 官网并进到后台,发现根本就没有这笔佣金信息,就自然怀疑起了这封邮件的真实性。

所以也是出于好奇花了点时间去研究了下,这种欺诈方式是怎么做到用域名邮箱发送欺诈信息的。

究其原因,还是因为我们平时在邮件沟通时使用到的 SMTP 协议(也叫做简单邮件传输协议),它在技术层面就根本不验证发件人身份。

也就是说,只要你想你可以伪装成任何域名邮箱对别人发送消息,比如谷歌官方的邮件、亚马逊官方的邮件,等等。

且这种身份伪装不需要实际访问你的域名或邮箱服务器,仅仅只需要在邮件客户端或服务器上设置虚假的发件人信息即可。

所以从这个点上说,你在邮件内容里看到的发件人身份并不一定都是真的。

那怎么识别对方的伪装呢?

方法也非常简单,直接去看邮件的原始头信息,里面包含了这封邮件的所有内容。

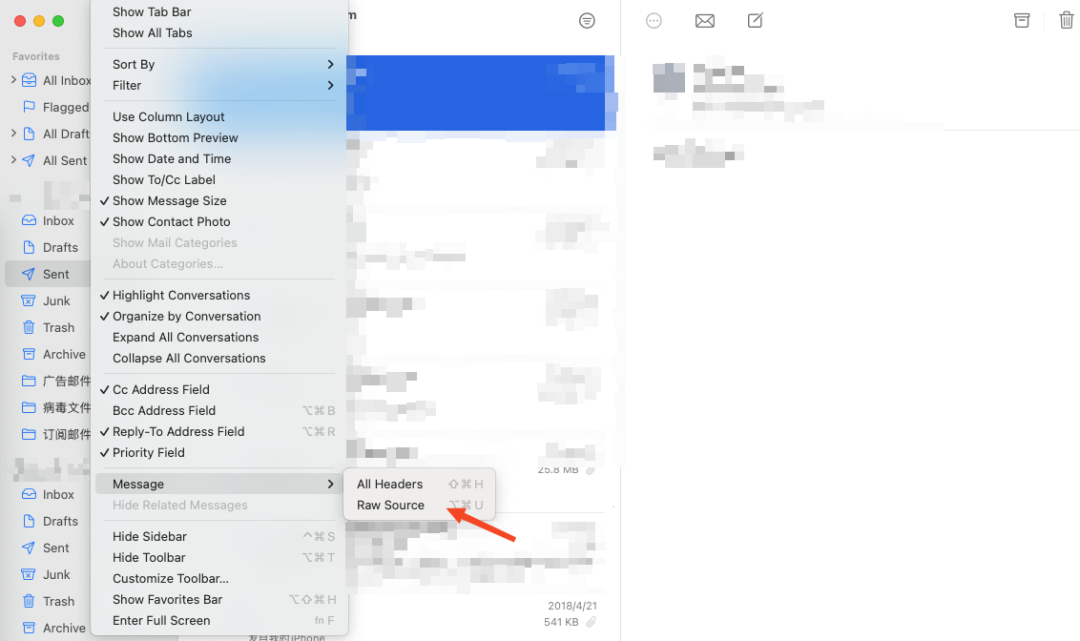

看这部分信息需要做一点额外的操作,就是查看邮件的源代码。

比如我最频繁使用的邮件客户端是 Mac Mail,在 Mac Mail 上查看邮件源代码就非常简单。

直接选中邮件,然后就能在 View 选项卡上看到 Raw Source 这个信息,点击一下便可以看到邮件的源代码了。

当然其他邮件客户端看邮件源代码的方式可能与 Mac Mail 不一致,自己动手搜索一下就好了。

那进到邮件源代码之后,我们重点搜索 Return-Path 或 Received 字段,因为这些字段可能显示邮件的真实来源服务器,而不是伪造的发件人地址。

到这里,这种欺诈方式的原理也搞明白了,怎么识别也写清楚了。

那下次再碰到这种信息就得多留个心眼了,不要着急点邮件中的链接与附件,更不要着急跟着邮件的指引去做下一步操作。

反正多留心,多验证,碰到不明白的点多搜索,大概率是能避开这种坑的。

文章为作者独立观点,不代表DLZ123立场。如有侵权,请联系我们。( 版权为作者所有,如需转载,请联系作者 )

网站运营至今,离不开小伙伴们的支持。 为了给小伙伴们提供一个互相交流的平台和资源的对接,特地开通了独立站交流群。

群里有不少运营大神,不时会分享一些运营技巧,更有一些资源收藏爱好者不时分享一些优质的学习资料。

现在可以扫码进群,备注【加群】。 ( 群完全免费,不广告不卖课!)

发表评论 取消回复